こんにちは、同僚!本日、Group-IBの情報セキュリティソリューションに特化した新しいシリーズの記事を開始します。同社は17年以上にわたって情報セキュリティ市場で事業を行っており、この間に非常に重要な能力を獲得し、ロシアやCIS諸国だけでなく、国際市場でもプロジェクトを実施しています。複雑な標的型攻撃からインフラストラクチャを保護する領域は、いくつかの異なるモジュールで構成されるグループIB脅威検出システム(TDS)複合体を閉じます。このソリューションは、企業および産業ネットワークの保護に特化しており、主に最新の攻撃に対抗することを目的としています。この記事では、コンプレックス全体のアーキテクチャと機能について検討します。

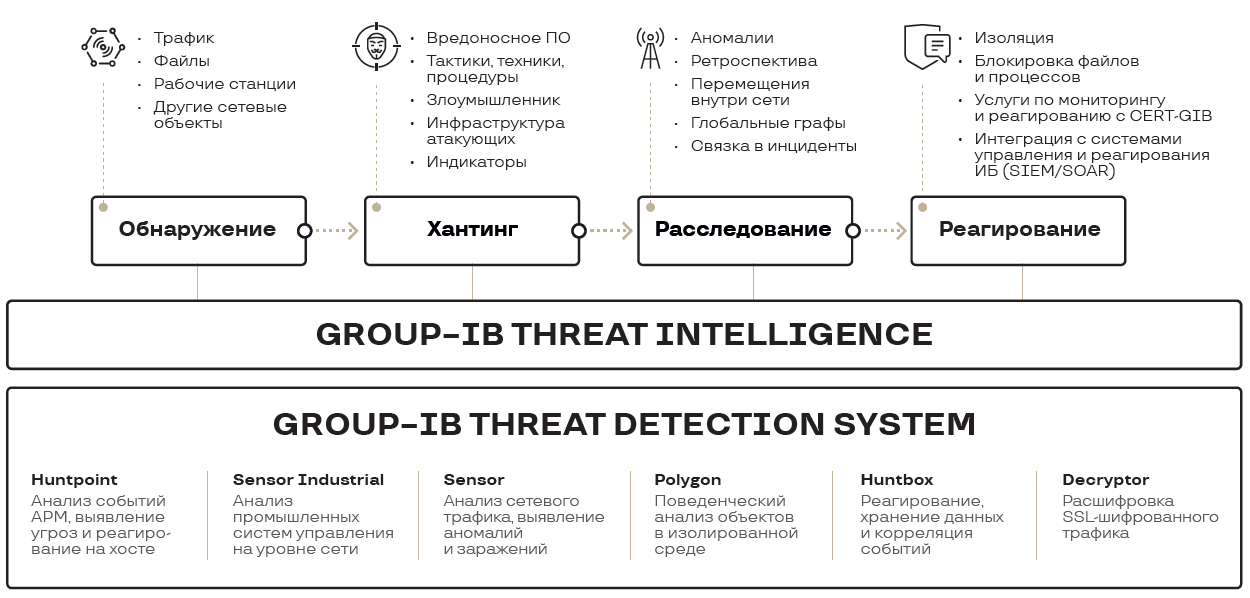

Group-IB脅威検出システム(TDS)は、いくつかのモジュールで構成されています。

- TDSセンサー;

- TDSデクリプター;

- TDSセンサー産業;

- TDSポリゴン;

- TDSハントポイント;

- TDSハントボックス。

各モジュールは特定の機能を実行し、脅威検出システムの主なタスクを検討します。

ソリューションアーキテクチャ

このシステムは、企業の情報セキュリティを向上させるように設計されています。つまり、企業および技術セグメントの保護です。TDSシステムで使用されるテクノロジーにより、MITRE ATT&CKマトリックスのさまざまなフェーズで脅威を効果的に検出できます。

- ゼロデイの脅威;

- デスクトップ、サーバー、モバイルプラットフォーム向けの悪用、トロイの木馬、バックドア、悪意のあるスクリプト。

- 隠しデータ送信チャネル。

- 正当なツールを使用した攻撃(土地外での生活)。

Group-IB TDS複合体の強力な利点は、ネットワーク保護への統合アプローチであることに注意することが重要です。単一のコントロールセンターから、企業セグメントと技術セグメントの両方にインストールされているすべてのモジュールを管理できます。このクラスのソリューションは、ICSが使用されている企業や組織を保護するのに適しています。連邦法187に準拠するためにロシアで必要とされるすべての証明書は、製品によって受け取られました。

しかし、これは、システムが産業用トラフィック専用に調整されていることを意味するものではありません。当初、このシステムは、企業ネットワーク(メール、ファイルストレージ、ユーザートラフィックフロー)のトラフィック検査用に開発されました。そして、これはすべて境界ではなく、ネットワークの内部にあります。これにより、特に重要な情報セキュリティインシデントを検出して防止できます。

- ユーザーが感染したファイルをダウンロードしたという事実。

- ドメイン内のユーザーPCでのマルウェア感染の蔓延。

- ネットワーク内の侵入者による脆弱性の悪用を試みます。

- ネットワーク内の侵入者の水平方向の動き。

境界デバイスがすでに何らかの形でネットワークに入っている場合、上記のインシデントを検出する可能性はほとんどありません。ただし、他の場所と同様に、すべて設定によって異なります。Group-IB TDSモジュールは正しい場所に配置され、正しく構成されている必要があるため、以下では、複合体の機能とその機能について簡単に説明します。

TDSセンサー

TDSセンサーは、ネットワークトラフィックの詳細な分析、ネットワークレベルでの脅威の検出、およびさまざまなサブシステムとの統合のためのモジュールです。センサーを使用すると、次のものを識別できます。

- 感染したデバイスとサイバー犯罪者のコマンドセンターとの相互作用。

- ;

- .

署名とMLエンジンの内部データベースは、Group-IBによって開発されました。攻撃シグネチャは、グループIBサイバーインテリジェンススペシャリストとCERTアナリストによって分類および関連付けられ、ML分類子は、すべての主要サービスの法医学専門家およびアナリストと緊密に協力して開発され、その後TDSに更新されます。これにより、最新の標的型攻撃にタイムリーに対応できます。また、異常を検出して、高レベルプロトコルの隠れたトンネルと、内部インフラストラクチャ内およびセグメント間での脅威の伝播の可能性を特定します。製品とサードパーティシステムの統合が可能です:メール、ICAP、ファイルストレージ、SIEMなど。

デバイスはミラーリングモードで動作するため、ソリューションは正当なトラフィックに関連するプロセスに影響を与えることはできません。

TDSデクリプター

論理的に疑問が生じます。TDSセンサーはミラーリングされたトラフィックで動作するため、https接続をどのように処理するか。この場合、TDS Decryptorモジュールをインフラストラクチャに統合する必要があります。これは、暗号化されたセッションのコンテンツを開いて分析するように設計されたソフトウェアとハードウェアの複合体です。これにより、保護されたインフラストラクチャのトラフィック制御の可視性とレベル、および標的型攻撃の検出品質を向上させることができます。TDS Decryptorはギャップ内で機能し、証明書を置き換え、復号化されたセッションをTDSセンサーに送信します。

TDSセンサー産業用

企業の技術セグメントでの 攻撃を検出するために、Group-IBは最近TDSセンサー産業用モジュールを開発しました。 TDSセンサーインダストリアルは、独自の動作ルールを使用して技術プロトコルのデータパケットを分析することにより、APCSのレベル間での不正な制御コマンドの転送の検出、PLCのフラッシュ、制御プログラムの交換、技術プロセスの停止、およびその他の違反を目的としたAPCSのサービスコマンドの使用の検出を可能にします。

このモジュールは、CIP、DNP3、IEC 60870-5-104、IEC 61850-MMS、Modbus TCP、OPC-DA、OPC-UA、MQT、および一部の独自仕様(Siemens、Schneider Electric、Rockwell Automation、Emerson)の両方のオープンプロトコルをサポートします。必要なプロトコルが互換性リストにない場合、Group-IBの専門家は数週間以内にそれを追加する準備ができています。

TDSセンサーインダストリアルは技術プロセスにまったく影響を与えません。すべてがミラーモードで動作します。システムへの優れた追加は、オペレーターとエンジニアのAPMでTDSハントポイントモジュールを使用することです。これは、内部の重要なマシンでのアクションを記録します。

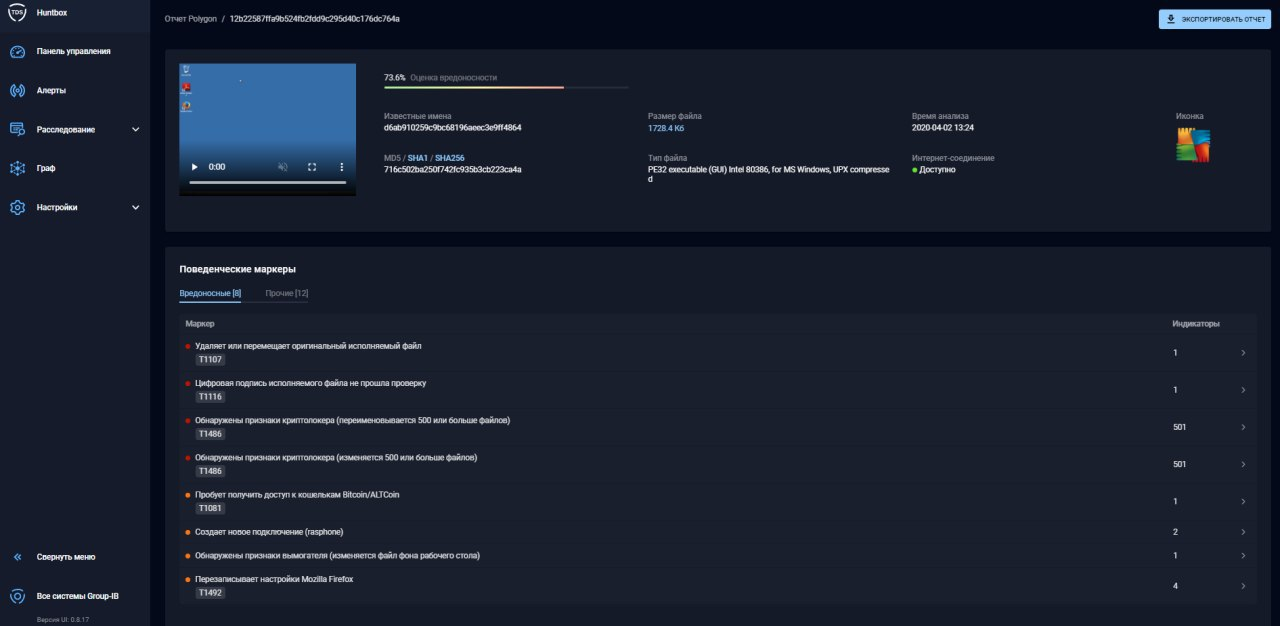

TDSポリゴン

単一のTDSセンサーモジュールを使用するだけでは攻撃を検出できない場合があります。ネットワーク上に分散しているファイルもスキャンする必要があります。この機能は、TDSポリゴンによって提供されます。このモジュールは、隔離された仮想環境での疑わしいオブジェクトの動作分析を目的としています。 TDSセンサーは、SPANポートのネットワークトラフィックからファイルを抽出するか、ファイルストレージからファイルを取得して、分析のためにTDSポリゴンに送信します。メールサーバーとTDSセンサーの統合を構成することもできます。その結果、添付ファイルとリンクを含むすべてのメッセージが製品によってスキャンされます。

ファイルは、いくつかの仮想マシン(Windows XP、Windows 7、2ビットバージョンのWindows 10)でスキャンされます(x32 / x64)。また、2つのシステム言語(ロシア語/英語)を使用します。さらに、オブジェクトの悪意のある機能が過小評価されたり、検出されなかったりした場合に備えて、システム自体が特定のビットまたはバージョンを使用する必要があると判断します。システムは仮想化隠蔽機能を備えており、悪意のあるファイルで保護手段をバイパスする試みを検出します。たとえば、マルウェアが保留中のタスクを作成した場合、TDSポリゴンはシステム時間を「高速化」してマルウェアを爆発させます。または、攻撃者が空のリンクを含む電子メールを送信した場合、TDS Polygonはファイルが見つかるまでファイルを「追跡」します(このタイプの攻撃は非常に一般的です)。 HPO爆発のより複雑な例も可能です(OSの再起動に対する反応、補助ソフトウェアを閉じるなど)。このモジュールは、機械学習と前述の署名を積極的に使用して、悪意のあるアクティビティを検出します。

さらに、便利なサービスは、ソリューションをGroup-IBセキュリティセンター(CERT-GIB)に接続することです。CERT-GIBのスペシャリストは、TDSセンサーとTDSポリゴンによって検出されたイベントをリアルタイムで監視および分析します。CERT-GIBの専門家は、重大な脅威について組織の専門家に電子メールと電話で即座に通知し、完全にエスカレートするまで、それらの排除に関する推奨事項を提供し、ユーザーに同行します。サポートは24時間年中無休で機能します。

TDSハントポイント

マルウェアは必ずしもネットワーク全体に広がるわけではありません。必要なワークステーションを1つだけ感染させるだけで十分な場合もあります。または、マルウェアがネットワークを完全にバイパスし、リムーバブルメディアを使用してデバイスに侵入しました。したがって、TDSセンサーがイベントを検出しない場合があります。この場合、Group-IBはTDSHuntpointエージェントソリューションの使用を提供します。

TDSハントポイントはGroup-IB脅威検出システム(TDS)製品のモジュールであり、ユーザーの行動の履歴を記録し、システムで発生するプロセスを追跡して悪意のあるアクティビティを検出し、追加のコンテキスト情報を収集してホスト上の悪意のある行動を検出できます。

TDSセンサーと同様に、TDSハントポイントは分析用のファイルをTDSポリゴンに送信します。また、マルウェアがPCに侵入した場合、TDS Huntpointは、TDSコマンドセンターからのコマンドで、そのホストをネットワークから分離します。このモジュールの一部として、同社はコンピューターフォレンジック、ホストレスポンス、脅威ハンティングなどの領域を実装しています。

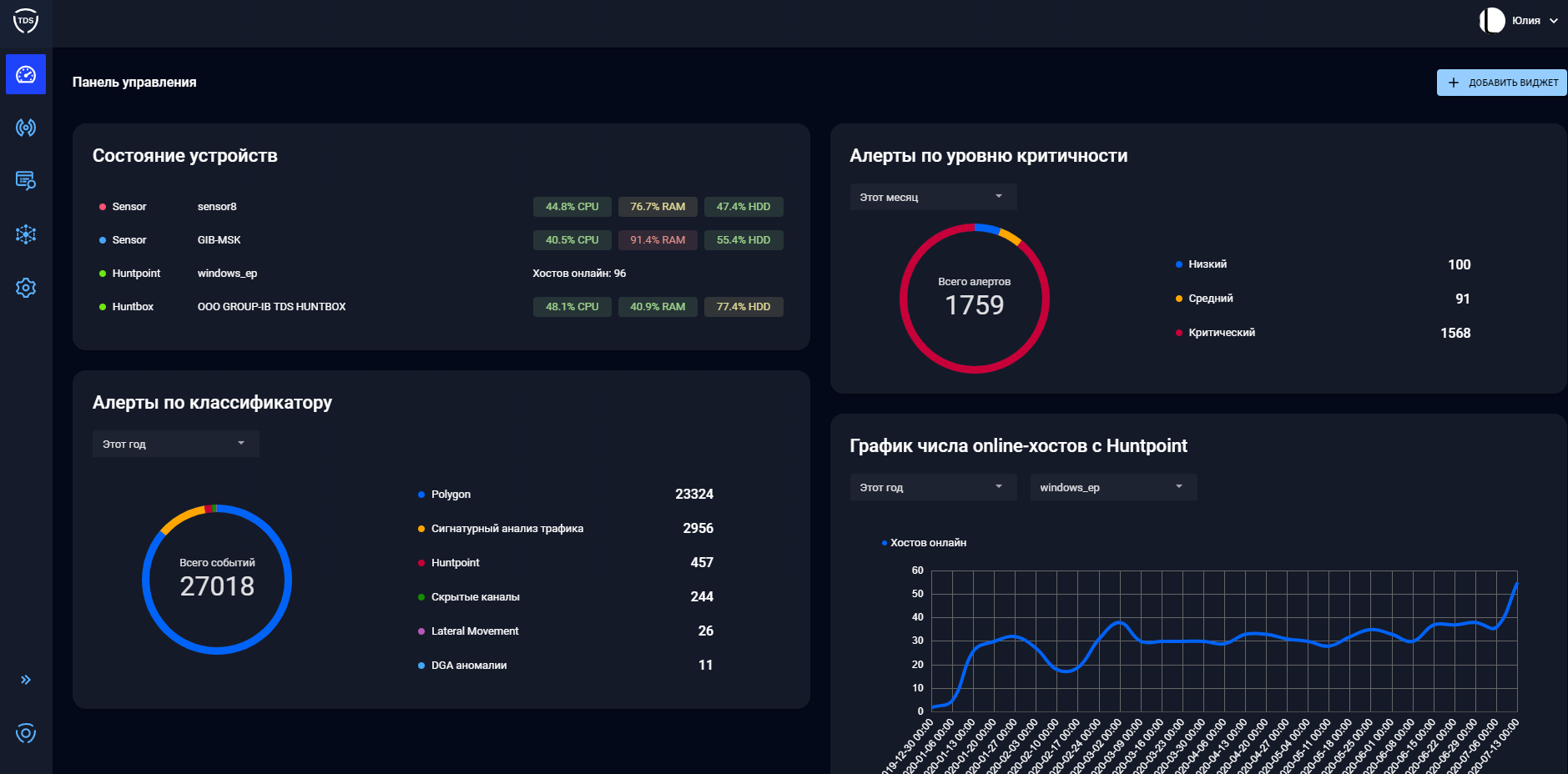

TDSハントボックス

TDS Huntboxは、お客様のインフラストラクチャ内にインストールされた、イベントと更新の監視、保存を行うコントロールセンターです。TDS Huntboxは、TDSコンプレックスの他のコンポーネント(センサー、ポリゴン、ハントポイント)と統合され、新しい機能を通じてソリューションの機能を大幅に拡張します。

システムの機能:

- 検出インフラストラクチャ管理;

- すべてのTDSコンポーネントのオーケストレーションと単一のインターフェースからの管理。

- ビッグデータ分析、攻撃者の新しいツールとインフラストラクチャの特定。

- インシデントに関するログと分析情報の保存。

- 攻撃の初期段階でのインシデントの視覚化。

- ネットワークグラフの作成。

- エンドステーションでのリモート応答(TDSハントポイント);

- 脅威を探します。

この製品を使用する情報セキュリティスペシャリストにとって、識別されたすべての情報セキュリティインシデントが分析されるため、このプラットフォームがメインのプラットフォームです。

すべてのGroup-IBモジュールの一般的な操作

要約すると、メールまたはファイルストレージとの統合を除いて、コンプレックス全体がミラーリングされたトラフィックで動作します。センサーをICAPサーバーとして構成するか、メールトラフィックのギャップに配置することで、トラフィック通過のアクティブなブロックを整理できます。 httpsトラフィックを復号化するには、TDSDecryptorが必要です。重要なユーザーマシンを監視するには、TDSHuntpointの使用をお勧めします。この情報に基づいて、情報セキュリティスペシャリストの主な作業はイベントとアラートの監視に進む必要があることが明らかになります。、そしてこの作業は常に行われなければなりません。イベントが発生した場合、イベントから情報を受け取ったスペシャリストは、エンドポイントを確認し、脅威に対抗するための対策を講じる必要があります。これは、現在のイベントを積極的に監視し、システムの使用の問題に真剣に取り組む従業員が必要であることを意味します。

Group-IBは、誤検知イベントを最小限に抑えるために多くの作業を行っています。これにより、エンジニアの作業が容易になり、脅威をもたらし、対応が必要なイベントのみが残されます。

結論

Group-IB脅威検出システムは、社内ネットワークを保護するための真剣なソリューションであり、産業ネットワークを保護する必要のある組織にとって特に興味深いものです。また、このソリューションはアンチAPTクラスに属していることにも言及する価値があります。つまり、この機能は、内部インフラストラクチャの状態を常に監視する必要がある大規模な組織にとって、既存の保護システムに大幅に追加される可能性があります。

将来的には、各TDSモジュールの詳細なレビューを、さまざまなテスト例とともに個別に公開する予定です。引き続きご期待ください(Telegram、Facebook、VK、TS Solution Blog)、Yandex.Den。