3年前、「最も簡単なペンテスト用のオンラインツール」という記事を公開しました。そこでは、Check Point CheckMe、Fortinet Test Your Metalなどのツールを使用してネットワーク境界の保護をチェックする手頃な価格の迅速な方法について話しました。しかし、すでにネットワーク内に(そしてできればインフラストラクチャにとって安全で)ノイズを発生させたい場合は、より深刻なテストが必要になることがあります。Infection Monkeyのような無料のツールは、この目的に非常に役立ちます。たとえば、Check Pointゲートウェイを介してネットワークをスキャンし、IPSが何を確認するかを決定しました。IPSシステムまたはNGFWの動作を確認するために他のソリューションで同様の実験を行うことを妨げるものは何もありません。カットの下の結果。

感染猿

このツールは、自動モードでネットワークのセキュリティを評価できるBAS(侵入および攻撃シミュレーション)システムとして分類できます。同時に、インフラストラクチャの安全な「侵入テスト」が実行されます。このツールはオープンソースであり、積極的に開発されています。おそらくその主な違いは、攻撃者がすでに侵入したかのように、すべてのテストがネットワーク内で行われることです。大多数はまだ他の手段の必要性を忘れている間境界保護に集中しています。同じIDS / IPSは、複雑な保護にとって非常に重要です。すでにネットワーク内にある脅威を特定できます。Infection Monkeyは、会社の情報セキュリティの成熟度を評価するための良い方法です。

サポートされているプラットフォーム

Infection Monkey自体を仮想マシンとして展開できます。次のプラットフォームがサポートされています。

- VMware

- Hyper-V

- AWS

- Docker

- 紺碧

- Googleクラウドプラットフォーム

AWSには、無料のアカウントで使用できる既製のテンプレートがあります。私たちはESXiを最も頻繁に使用しています。画像はオフィスでリクエストできます。ウェブサイト、または私たちと一緒に。

取り付け

インストール自体は非常に簡単で、ここで説明されています。この情報を複製する理由はわかりません。チェックを開始するための指示もあります。テスト結果に焦点を当てるほうがよいでしょう。

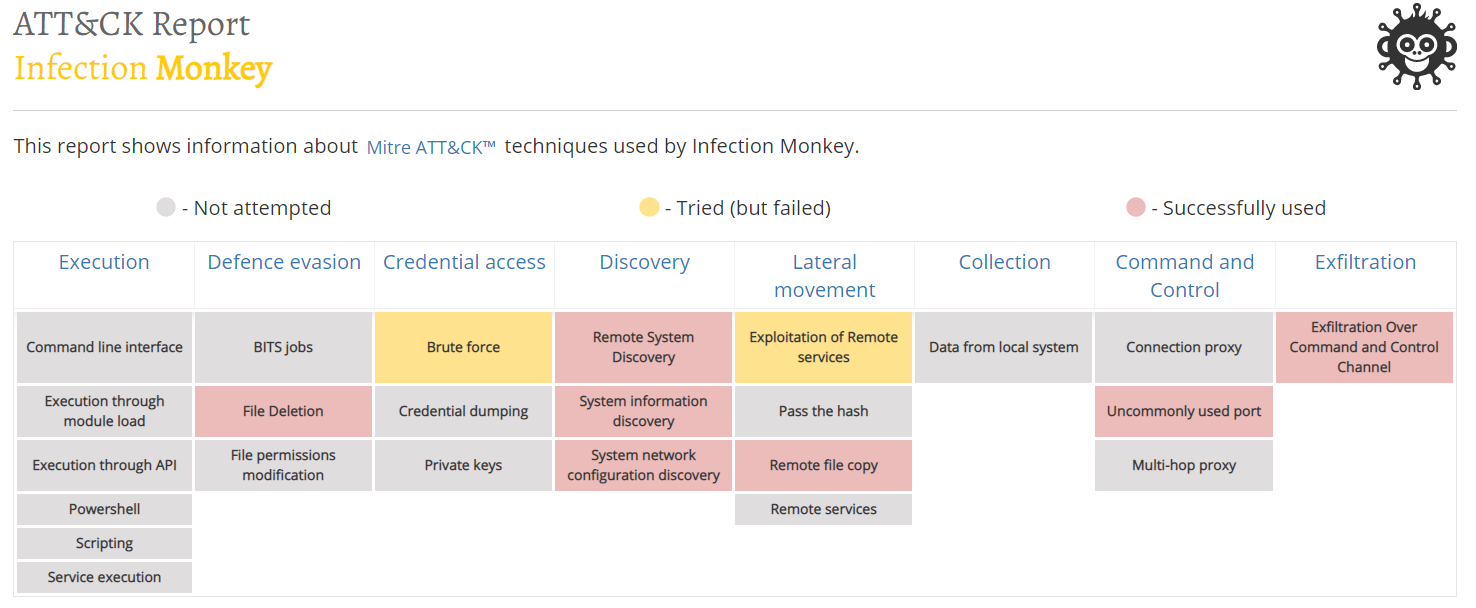

使用される攻撃手法

Infection Monkeyはいくつかの攻撃ベクトルを使用して、次のことを確認できます

。1)脆弱なホスト。脆弱なパスワード、古いソフトウェアバージョン、または既知の脆弱性を持つホストを検索します。オンボードエクスプロイトのリストは次のとおりです。

- SMBエクスプロイト

- WMI Exploiter

- MSSQLエクスプロイト

- MS08-067エクスプロイト

- SSH Exploiter(本質的にブルートフォース)

- Shellshockエクスプロイター

- SambaCry Exploiter

- ElasticGroovy Exploiter

- Struts2 Exploiter

- WebLogicエクスプロイター

- Hadoop /ヤーンエクスポイター

- VSFTPDエクスプロイト

2)禁止されている相互作用。DOEまたはルーターレベルで禁止する必要があるネットワーク間の相互作用を見つけることができます。

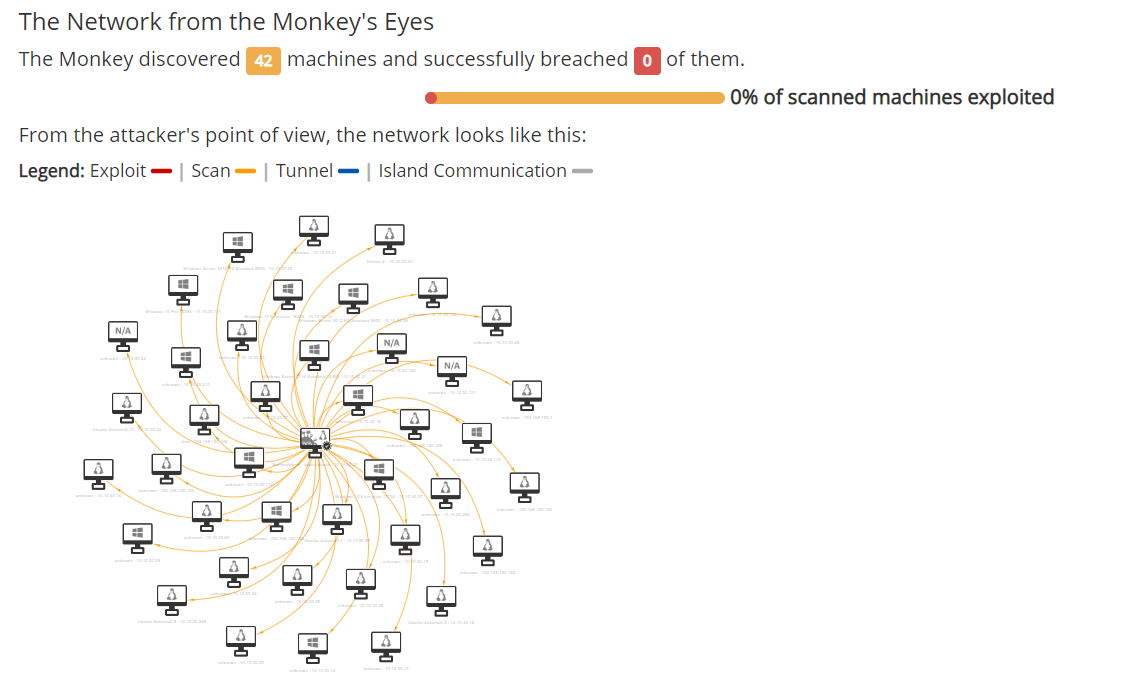

3)水平方向の広がり。「マルウェア」の動きをグラフィック表示。ボットがネットワークに「移植」する方法。

これはすべて、詳細なレポートによって補完されます。MITER ATT&CK行列を使用して例えば:

SCANMAP:

ゼロトラストモデルレポート:これは

また、既存の防御のための良いチェック。彼らはこの活動を検出できましたか?すべてのログがSIEMに到着しましたか?

感染猿のFAQ

テスト結果に移る前に、Infection Monkeyに関する最も一般的ないくつかの質問に答えたいと思います。

このテストは私のインフラストラクチャにとって危険ですか?

. Infection Monkey ,

テスト後に「感染した」デバイスをクリーニングできますか?

Infection Monkey

Infection Monkeyを削除した後、「感染した」システムに痕跡が残っていますか?

. . Windows %temp%\\~df1563.tmp. Linux — /tmp/user-1563

Infection Monkeyはシステムに負担をかけますか?

. (Windows Server) Monkey 0.6% CPU 80

プログラムにはインターネットアクセスが必要ですか?

, , . (updates.infectionmonkey.com) «» (www.google.com).

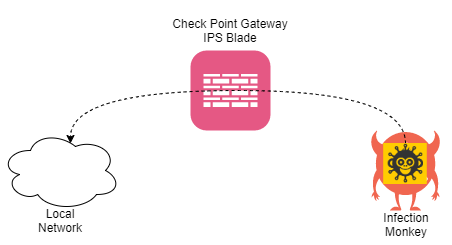

テストスキーム

スキームは非常に簡単です。Infection Monkeyを搭載した仮想マシンは専用のセグメントにあります。それから、Check Pointゲートウェイを介してローカルネットワークセグメントをスキャンします。

Check Point IPSの結果と最適化されたプロファイル

チェック・ポイントの コースでも、デフォルト設定がいかに危険であるかを最大限に示すようにしました。これはすべてのベンダーに適用されます。ナットを適切に「締める」ことができなければなりません。この場合、最初にCheck Pointのデフォルトプロファイル-最適化を確認することにしました。結果は以下の図で確認でき

ます。デフォルトのプロファイルであるInfection Monkeyは、テストホストの「ハッキング」に成功しました(攻撃の原始性にもかかわらず)。必要な署名は単に含まれていませんでした。

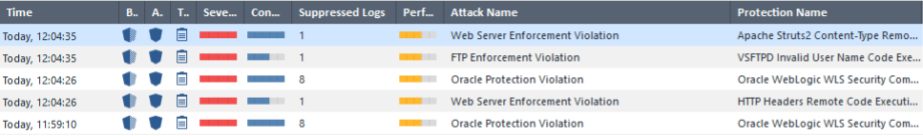

Check Point IPSの結果とプロファイル

設定は、コース「チェックポイントを最大にする」で与えられた推奨事項に従って行われました。結果は完全に異なっていました:

同時に、IPSはホストの感染と感染サルのさらなる拡大を防ぎました。

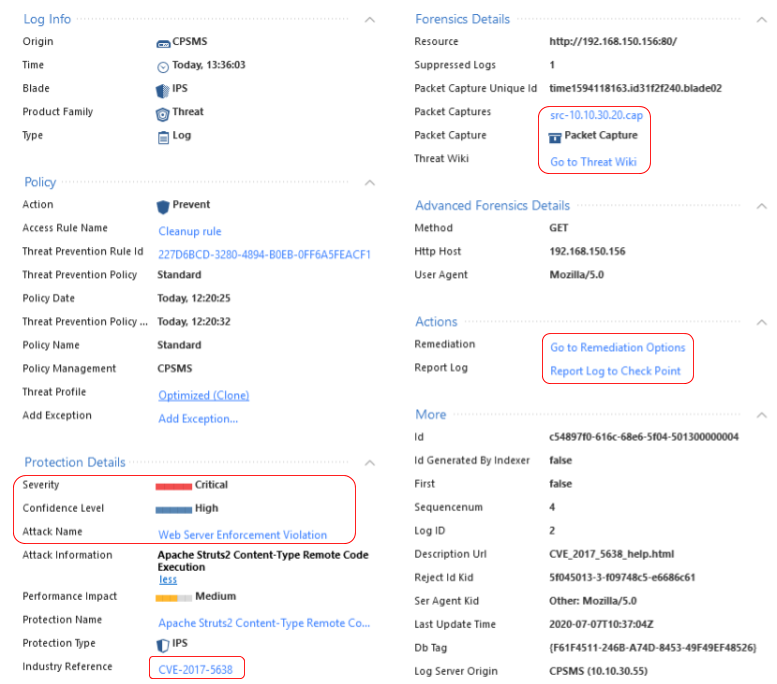

チェック・ポイントにはかなり優れたフォレンジックがあることは注目に値します。ログ自体は次のようになります。

ここでは、トラフィックダンプ、CVE番号、攻撃のタイプ、およびその詳細情報と、チェックポイントの構成に関する推奨事項を確認できます。例:

これに関して、チェック・ポイントは良い仕事をしました、なぜなら 彼らはあらゆる種類のマルウェアに関する豊富な知識ベースを持っています。

結論

もちろん、Infection Monkeyは万能薬ではなく、すべての潜在的なネットワークセキュリティ問題に対処することはできません。しかし、無料のツールとしては、これは興味深い以上のものです。先ほど述べたように、ネット上で「ノイズを発生」させて、セキュリティ製品の動作を確認することができます。デフォルト設定の同じNGFWは、非常に不十分な動作をする可能性があります。結果に満足できない場合は、構成の分析をお手伝いします。

近い将来、無料で試用できる別のツール(Cymulate)の同様のテストを公開する予定です。すでに多くの攻撃オプションがあります。結果に加えて、保護を強化する方法に関する推奨事項を共有します。以下の記事を見逃さないために、私たちのチャンネルにご期待ください(テレグラム、Facebook、VK、TSソリューションブログ)!